24.4.2024

Telefonate mit vollständiger Ende-zu-Ende-Verschlüsselung gelingen mit den Softphones PhonerLite über den kostenlosen SIP-Provider AntiSip. Der Telefonprovider kann durch diese Verschlüsselungstechnik mit Hilfe von ZRTP, SRTP und TLS in Verbindung mit SNI das Gespräch nicht abhören. Neben einer kochbuchartigen Anleitung versucht der Artikel die Abkürzungen zu erklären.

Dabei kommen hauptsächlich die Protokolle TLS, SRTP und ZRTP zum Einsatz. In einfachen Worten erklärt: TLS verschlüsselt die Transportdaten nach dem SIP-Protokoll. SRTP verschlüsselt den Audiostream. ZRTP sorgt für die Ende-zu-Ende-Verschlüsselung. Dadurch kann selbst der vermittelnde Telefonserver nicht mitlesen. Sowohl der Server als auch die Endgeräte müssen für ZRTP geeignet sein.

. https://de.wikipedia.org/wiki/Secure_Real-Time_Transport_Protocol

. https://de.wikipedia.org/wiki/ZRTP

. https://de.wikipedia.org/wiki/Transport_Layer_Security

. https://de.wikipedia.org/wiki/Server_Name_Indication

. https://de.wikipedia.org/wiki/Session_Initiation_Protocol

. https://de.wikipedia.org/wiki/Real-Time_Transport_Protocol

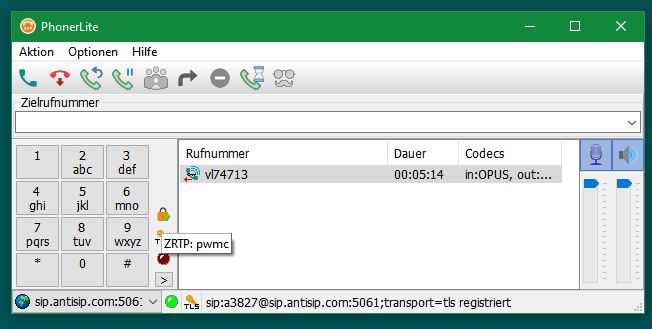

Dass ZRTP tatsächlich aktiv ist, erkennt man auf PhonerLite an dem Hängeschloss-Symbol, das einen grünen Haken besitzt. Fährt man mit der Maus auf dieses Symbol, erscheint der Schriftzug „ZRTP: pwmc“:

Das Hängeschloss ohne grünen Haken bedeutet, dass der Audiostream nur mit SRTP verschlüsselt ist. Dies bedeutet, dass eine verschlüsselte Verbindung nur zwischen dem Telefonserver und dem Endgerät (hier PhonerLite) vorliegt. Der Server könnte also abhören. Auf richterlichem Beschluss kann dies auch tatsächlich vorkommen. Mit einer ZRTP-Verschlüsselung ist dies nicht mehr möglich. Vielleicht schaffen es Geheimdienste mit viel Geld und Aufwand dennoch. Eine absolute Sicherheit gegen Lauschangriffe gibt es nicht.

Leider unterstützen Asterisk-Server noch nicht ZRTP. Vor Jahren aus der Anfangszeit von Asterisk gab es einen Patch für ZRTP, der allerdings nie zuverlässig funktionierte.

Unter https://sip.antisip.com/service/register.html können SIP-Accounts von AntiSip besorgt werden. Wir benötigen zwei Accounts von AntiSip. Es ist zu beachten, dass der Username leider mindestens einen Buchstaben enthalten muss. Damit können diese Accounts praktisch nur in Softphones Verwendung finden. Normale Telefone erlauben auf Grund ihrer Tastatur oder Wählscheibe nur Ziffern.

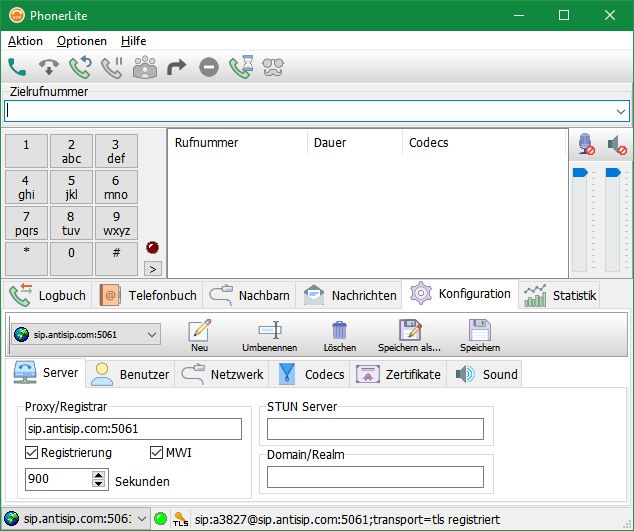

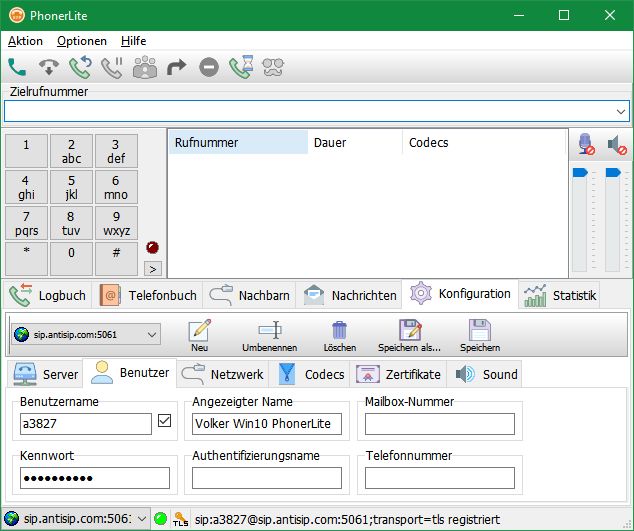

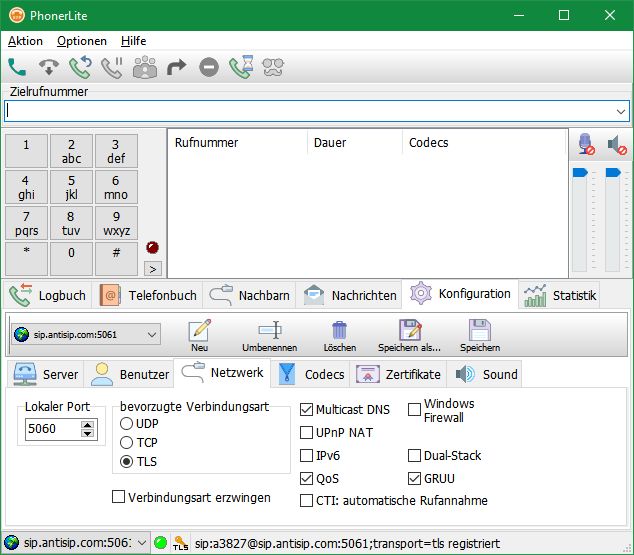

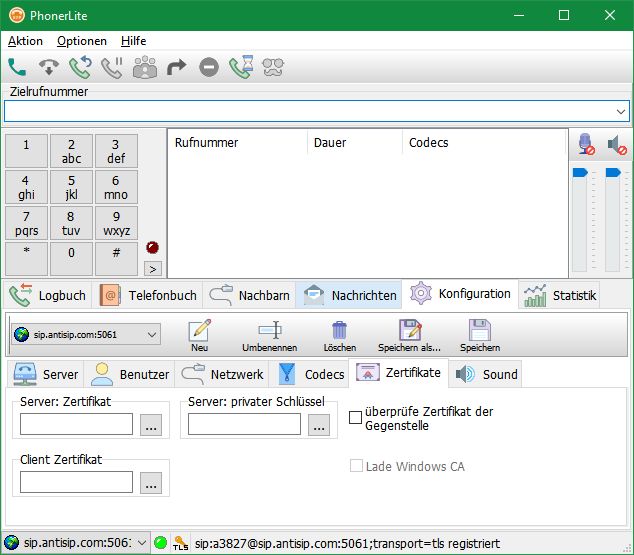

Folgende Konfiguration ist in PhonerLite für AntiSip-Accounts zu wählen:

Proxy/Registrar: sip.antisip.com:5061

Benutzername: Der gewählte Username, z.B. x123456

Kennwort: Das gewählte Password, z.B. 123456aB

Verbindungsart (Transport): TLS

Angezeigter Name: Was einem gefällt

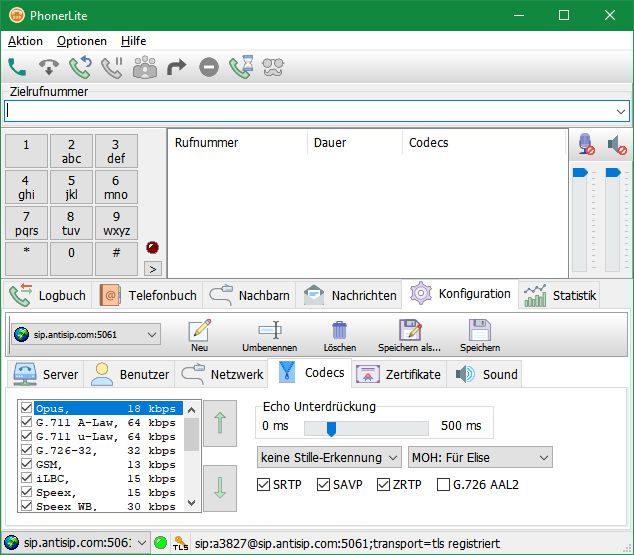

In PhonerLite unter „Codecs“ ein Häkchen bei SRTP, SAVP und ZRTP setzen.

Weiterführende Informationen:

|

|

Verschlüsselung von Telefonaten mit TLS und SRTP für Asterisk und PhonerLite – 20.4.2024: Beschreibung der Konfiguration für eine Verschlüsselung mit TLS, SRTP und SARV von Telefonverbindungen unter Verwendung des kostenlosen SIP-Softphones PhonerLite für Windows und einem Asterisk-Telefon-Server, der dazu ebenfalls zu konfigurieren ist. – weiter – |